Audit de sécurité : Comment protéger votre entreprise des cyberattaques

Un audit de sécurité est une évaluation complète de vos systèmes et de vos processus de sécurité pour déterminer leurs forces et leurs faiblesses. Cela vous permettra de mieux comprendre les risques auxquels vous êtes exposé et d’identifier les mesures à prendre pour protéger votre entreprise contre les cyberattaques, les fuites de données, les pertes financières et autres menaces potentielles.

Identification des vulnérabilités

NETmanage propose une analyse globale de votre risque de sécurité pour vous aider à protéger votre entreprise contre les cybermenaces. Nous examinons non seulement la technologie de votre infrastructure numérique, mais également les processus organisationnels et les comportements humains pour obtenir une vision complète de votre sécurité informatique.

Notre objectif est de vous fournir un état des lieux détaillé de votre sécurité et de vous proposer un plan d’action intégrant les meilleures solutions pour renforcer votre protection.

Test d’intrusion – Pen Test

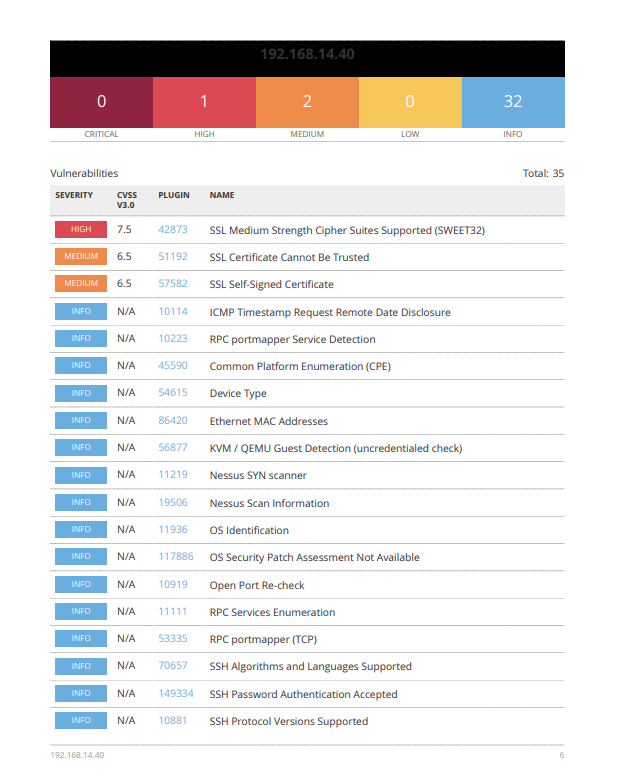

Le pen testing, également appelé pen test ou piratage éthique, est la pratique consistant à tester un système informatique, un réseau ou une application web pour trouver les vulnérabilités de sécurité qu’un attaquant pourrait exploiter. Les tests de pénétration peuvent être automatisés à l’aide d’applications logicielles ou effectués manuellement.

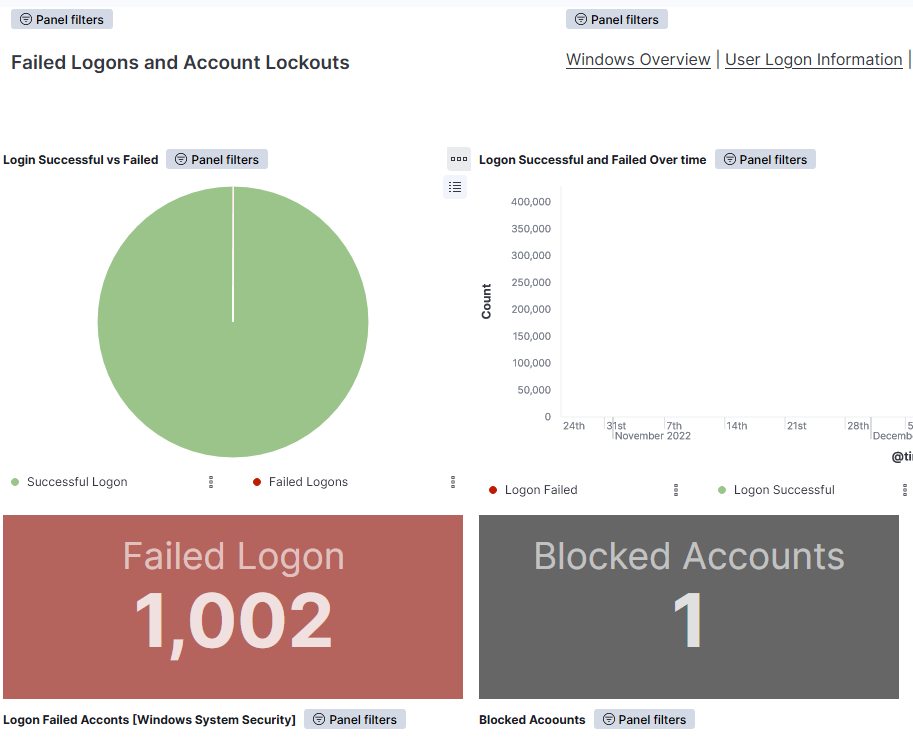

L’objectif principal des tests de pénétration est d’identifier les faiblesses en matière de sécurité. Le test de pénétration testing peut également être utilisé pour tester la politique de sécurité d’une organisation, son respect des exigences de conformité, la sensibilisation de ses employés à la sécurité et la capacité de l’organisation à identifier et à répondre aux incidents de sécurité.

Rédaction du rapport d’audit, sécurité et améliorations

Notre rapport d’audit est un outil stratégique pour renforcer la sécurité de votre entreprise. Il contient des informations détaillées sur les vulnérabilités et les risques potentiels pour la sécurité de votre entreprise, ainsi que des recommandations pour renforcer et optimiser votre configuration de sécurité.

Notre équipe d’experts en cybersécurité examine les différentes menaces et hiérarchise les principaux scénarios de piratage pour identifier les risques les plus importants pour votre entreprise. Nous identifions les protections existantes et les mesures de sécurité pour établir les actions nécessaires pour minimiser les risques résiduels.

Cela vous permet de prendre des décisions éclairées pour protéger votre entreprise contre les cybermenaces, en vous offrant une vue d’ensemble claire des vulnérabilités et des risques potentiels pour votre entreprise. Contactez-nous dès aujourd’hui pour en savoir plus sur nos services d’audit de sécurité et comment nous pouvons vous aider à protéger votre entreprise.

DEMANDE DE RENSEIGNEMENTS

Vous êtes intéressés par notre solution d'audit?

Vous avez la possibilité de nous contacter par email via le formulaire de contact ou de prendre directement rendez-vous avec notre conseiller qui vous présentera notre prestation en détail